¿Alguna vez pensaste por qué navegamos la web y no la, por ejemplo, buceamos? La respuesta es más sencilla de lo que te imaginas, pero también es una respuesta que está oculta a la mayoría de los pobladores efímeros de la Internet superficial. La Deep Web o la Red Profunda, es toda aquella información en sitios web y otros formatos que no está indexada por los motores de búsquedas convencionales y en ella se esconde el 80% del contenido real de internet, donde habita información clasificada, páginas olvidadas y hasta actividades delictivas. Entra y síguenos con cautela en un viaje al lado invisible de la red.

Un misterio en las profundidades

|

| Un misterio en las profundidades - Deep Web: El lado invisible de la red |

Aumentemos el suspenso. Como sabes y experimentas, la mayoría de los internautas tienen necesidades que resuelven en la red a la manera de investigación, comunicación, consumo y entretenimiento. Es así que la búsqueda de información en general, el correo, la compraventa de productos y el acceso a cualquier tipo de entretenimiento se constituyen como los motivadores principales del acceso a internet y, en consecuencia, del trabajo de los motores de búsqueda ofrecen millones de resultados inmediatos y, en general, muy útiles. Pero, los resultados que se consiguen, ¿son todos los que existen? Y además, ¿son los de mayor calidad? La respuesta es un rotundo NO. Esto es así porque lo que vemos de internet gracias a los motores de búsquedas es apenas el azulino tono de la superficie de un océano profundo del que sólo vemos algunos metros hacia dentro. Un porcentaje irrisorio que esconde más de lo que muestra.

Deep Web o Invisible Web: El origen del concepto

|

| Deep Web o Invisible Web: El origen del concepto |

La Deep Web (Red profunda), antes (1994) denominada Invisible Web (no hace falta traducción), ha sido bautizada de esta manera en 2001 debido a que no es accesible directamente a través del uso del principal medio de navegación superficial en estos tiempos: los motores de búsquedas tradicionales o estándar. El motivo de esto se divide generalmente en tres factores. El primero es el técnico o involuntario, y es debido a una falta de actualización a nuevos estándares en cuanto a indexación o por el carácter dinámico de un sitio web (cambian de contenido constantemente, se renuevan a través de interacción del visitante, etc.) El segundo caso es el de los sitios privados y protegidos o aquellos que contienen documentos en formatos que no pueden ser indexados. En estos dos casos, el motor de búsqueda no encontrará en el código que leen sus robots un contenido asociable al cuál hacer referencia estática o directamente no podrá acceder a las bases de datos protegidas (bibliotecas, diccionarios, etc.), con lo que “pasará de largo” ante ese sitio. El otro caso es el de la decisión deliberada, pues el mismo desarrollador puede indicarle al motor de búsqueda que no revise periódicamente su código en busca de cambios a través de una variable como Follow / No Follow en el caso de Google. Si elige No Follow, los robots ignorarán el sitio y éste se mantendrá escondido, invisible, en la profundidad a la que muy pocos tendrán acceso.

¿Qué hay en la Deep Web?

Una vez definidas la Surface Web y la Deep Web (ordinariamente resumibles como indexadas y no indexadas), surge la pregunta sobre qué es lo que hay en todo esto que no vemos. ¿Qué nos estamos perdiendo? Para comprender lo que queda en el fondo, lo mejor es imaginarnos que sólo en el 2001 (donde los sitios personales como blogs y similares no habían explotado del todo) la información que se podía encontrar en la Deep Web era 500 veces mayor que en la superficial, teniendo la primera unos 91.000 Terabytes contra 197. Extrapolando los números de una manera más artesanal (no hay datos actuales al respecto, mismo por las propiedades de la Web Profunda), el crecimiento ha sido sin lugar a dudas inmenso, aunque hay que reconocer que en 10 años los sistemas de rastreo y la educación al respecto evolucionaron mucho y gigas y gigas de información de la Red profunda ahora son visibles.

En cuanto a contenido, la Deep Web está compuesta por todo tipo de información, que al ser tanta y tan variada, la categorización se vuelve obligatoria. Es así que entre lo que no se ve en la superficial, tendremos archivos que no tengan formatos del tipo HTML o de texto (principal fracaso de los sitios web completos en Flash) y también algunos documentos multimedia que no se indexan. Como mencionamos antes, el contenido dinámico será abundante, así como los sitios privados o personales. También se accederá a la llamada web contextual que varía según quién o desde donde se la visite y no hay que olvidar el contenido limitado a través de técnicas, etc.

El siguiente vídeo esta en ingles lo incluí porque me parece que explica de forma practica y clara el tema, ademas cualquiera hoy día tiene aunque sea conocimientos básicos de ingles y podrá entenderlo

Más detalles sobre el concepto.

¿Qué significa todo esto en términos de información disponible?

Significa que podrás encontrar la puerta a base de datos (concepto importante en la Deep Web) con directorios gigantescos de información sobre meteorología, astronomía o cualquiera de las principales áreas en las que los gobiernos mantengan investigaciones constantes hasta bibliotecas de millones de tomos, diccionarios, sitios de noticias anónimos, datos financieros, hemerotecas, sitios de personas y empresas, publicaciones digitales de libros, y una fauna de copias de leyes, álbumes de fotografía histórica, directorios con información de personas y sus correos electrónicos o números telefónicos, informes como los de Wikileaks, foros de agrupaciones anónimas, comentarios de redes sociales, marcadores sociales, discusiones en foros, entre tantos otros contenidos que te estés imaginando.

Las cifras de la información en la DW son obsoletas, pero la distribución es similar. - Deep Web: El lado invisible de la red

|

| Las cifras de la información en la DW son obsoletas, pero la distribución es similar. |

El lado oscuro de la Deep Web

Luego de leer lo anterior seguramente has quedado pensando en que faltaba lo tal vez más impactante de todo lo que queda afuera de los buscadores, y en este aspecto la ilegalidad y lo prohibido toman un papel preponderante en las intenciones del aprovechamiento de la Deep Web. Es así como en la misma podrás llegar a encontrar sitios donde se comercian drogas, armas y hasta servicios delictivos. Asimismo hay lugar para el intercambio de pedofilia y cualquier otro tipo de actividad ilegal de las que tendrás que mantenerte muy atento, pues además de contribuir pasivamente a que estas prácticas horrorosas se sigan nutriendo de público, también estarás expuesto a todo tipo de amenazas cibernéticas. Sin descontar la infiltración e investigación constante de organismos de seguridad en estos sitios. Pero no todo es negativo, pues paralelamente a los aspectos más reprobables que puede tener el Hacking en general (como se podrá apreciar en sitios donde se ofrecen servicios para destruir servidores, hackear cuentas, crear virus en comunidad, etc.), también se comparten conocimientos sobre sistemas, seguridad y mucho más que sin dudas es muy interesante y no genera consecuencias para el usuario promedio.

|

| No podrás ingresar aquí a través de las maneras convencionales. |

¿Cómo se accede a la Deep Web?

Aquí es donde normalmente surge una confusión, pues la Deep Web no refiere directamente a lo que se conocer como la Darknet o Dark web, pues como hemos visto, sólo una parte de su populoso contenido refiere a sitios donde es necesario ingresar de manera anónima. O mejor dicho, conviene ingresar de manera anónima. Por ello, para tener acceso a la parte más inocente, más informativa y más poblada de la Deep Web, debes utilizar motores de búsqueda especializados o temáticos, además de recorrer las ofertas de buscadores de base de datos como CompletePlanet, por ejemplo. Además de esto, y como muchos buscadores estándares han comenzado a indizar este tipo de sitios, una búsqueda del tipo “astronomical discoveries database” (recuerda que el 90% de los datos fuertes en internet están en inglés) podría enviarte directo a millones de oportunidades.

Acceder anónimamente a la Deep Web

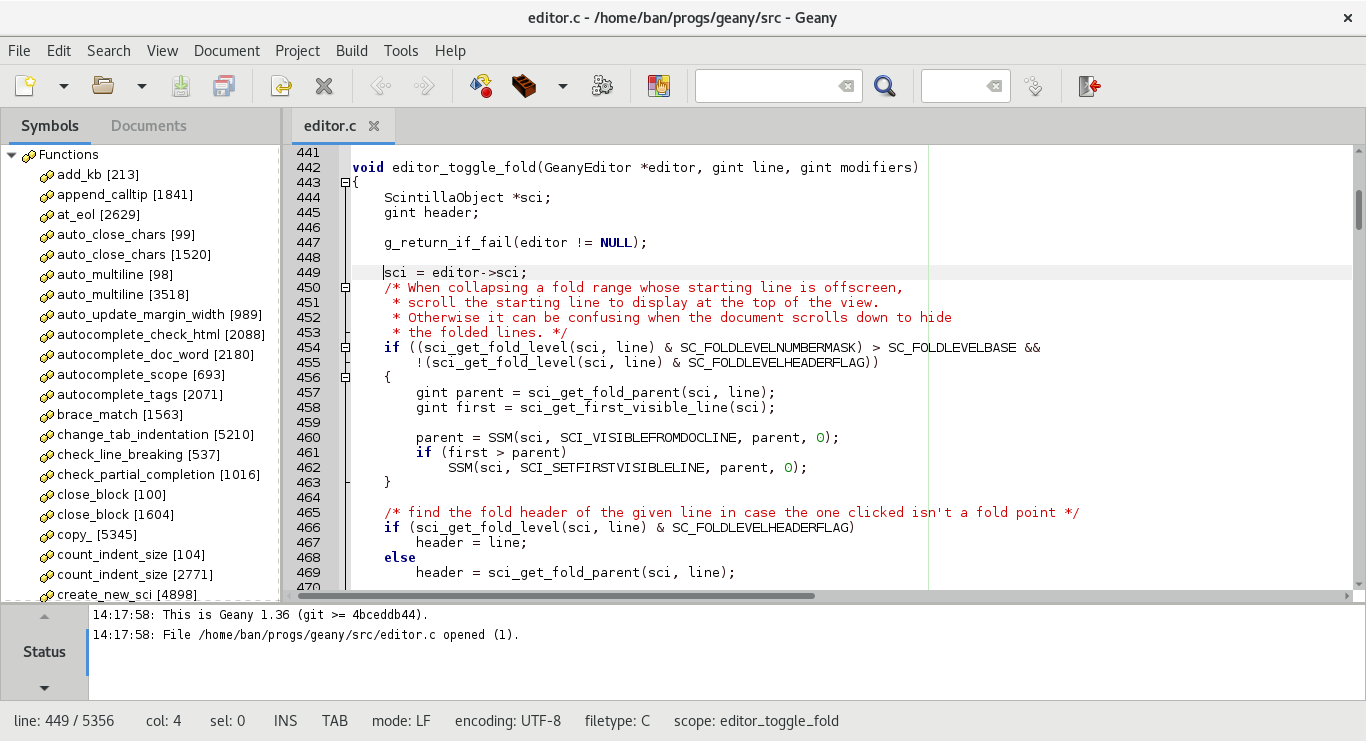

Si tu intención mientras navegas la web profunda o invisible es evitar los sistemas de análisis de tráfico y bucear con total anonimato en las profundidades de lo claro y lo obscuro (obligatorio encender un proxy), entonces te podemos recomendar (como primer acercamiento para el usuario sin experiencia) Tor.

Tor es una aplicación y también una red abierta que sirve como una herramienta (no infalible) para proteger tu privacidad en internet a través del anonimato. Sirve tanto para navegar como para usar mensajeros instantáneos y está abierto a todos los sistemas operativos. El proceso de conexión entre clientes o entre cliente y servidor a través de Tor se hace con encriptación y por diferentes y aleatorios canales (Onion Routing) para evitar el seguimiento de las identidades por parte del análisis de tráfico en redes públicas.

Otro sistema para proteger la libertad de expresión y acción es Freenet, que te explicamos en este artículo.

Ventajas y desventajas de la Deep Web

Cuando se ingresa a buscar información a la Deep Web las ventajas son las que toman el podio, pues se ha demostrado que al abrir el abanico de opciones de elección, las tasas de calidad aumentan considerablemente. Dadas las condiciones de la red y teniendo en cuenta que los motores de búsqueda no son necesariamente calificadores de calidad de información, es más factible encontrar artículos de calidad dentro de una base de datos de 100.000 que en una de 1.000. Por lo que las investigaciones sobre diversos temas, conseguirán mejores resultados –y más originales- con una búsqueda en esta parte de la web. Por otra parte es posible señalar el anonimato, la privacidad, y las oportunidades que esto puede dar antes situaciones de opresión y coartación de la libertad de expresión.

Las desventajas podrían estar protagonizadas por la dificultad del acceso a la web invisible por parte de los usuarios más legos, pues la abundancia de información y de procesos que hay que hacer para acceder a ella podría resultar abrumadora e incómoda (actualmente la cantidad de datos en la Deep Web, superan a toda la información impresa en el mundo entero). Además hay que contar el grado de peligrosidad que tiene esta parte de la web que no está controlada a nivel estándares por los propios navegadores ni por organizaciones de seguridad informática.

Un esquema casero de cómo se podrían organizar algunos sitios según su profundidad. - Deep Web: El lado invisible de la red

Internet tiene un fondo prolífico, donde la información queda anclada en lo hondo esperando que se la descubra. Tanto en lo legal como en lo ilegal, Internet tiene un sótano gigante que debe ser experimentado. Por último, una recomendación personal en cuanto a lo que puedas encontrarte en la Deep Web y en sus zonas menos iluminadas: Disfruta, pero con cuidado; las profundidades, como en cualquier aspecto de la vida, no son para cualquiera.

Para finalizar les dejo estos vídeos relacionados con el tema y me parecen los mejores mas descriptivos y mejor explicados